Seminarium było adresowane do dyrektorów i kierowników działów IT, a także do pracowników departamentów bezpieczeństwa firm, konsultantów i ekspertów bezpieczeństwa informacji oraz osób odpowiedzialnych za wdrażanie zabezpieczeń.

Kiedy i jak atakują cyberprzestępcy?

Podczas wydarzenia organizatorzy ujawnili statystki, z których wynika, że cyberprzestępcy najczęściej wykorzystują krytyczne luki w aplikacjach pomiędzy 40 a 60 dniem od ich wykrycia – prawdopodobieństwo ataku na firmę wykorzystującą aplikację z ujawnioną podatnością sięga wtedy aż 90 proc.! Tymczasem załatanie takiej luki w aplikacji trwa w przeciętniej firmie średnio 100-120 dni od jej wykrycia.

Z atakiem zdecydowanie lepiej radzą sobie te firmy, które posiadają własny dział bezpieczeństwa IT. Wykrycie włamania zajmuje im średnio 56 dni. Firmy, które nie mają własnego działu bezpieczeństwa, orientują się, że ich infrastruktura IT została naruszona średnio po 320 dniach.

Do najczęstszych typów ataku na firmy należą m.in. te wykorzystaniem meltdown, mające na celu zbieranie danych oraz wyszukiwanie luk i podatności w systemach IT firmy. Bardzo popularne są także ataki socjotechniczne, przechwytywanie sesji szyfrowanych, zdalna egzekucja kodu - SEH/BoF, ataki na infrastrukturę wifi oraz ataki celowe. Wszystkie te techniki zostały zademonstrowane na żywo uczestnikom seminarium przez specjalistów Passus SA, z wykorzystaniem specjalnie przygotowanego środowiska.

Jak radzić sobie z zagrożeniami?

W drugiej części seminarium organizatorzy skonfrontowali zaprezentowane wcześniej techniki ataków z wybranymi narzędziami bezpieczeństwa IT, demonstrując jak można się zabezpieczyć przed próbami wykradzenia danych.

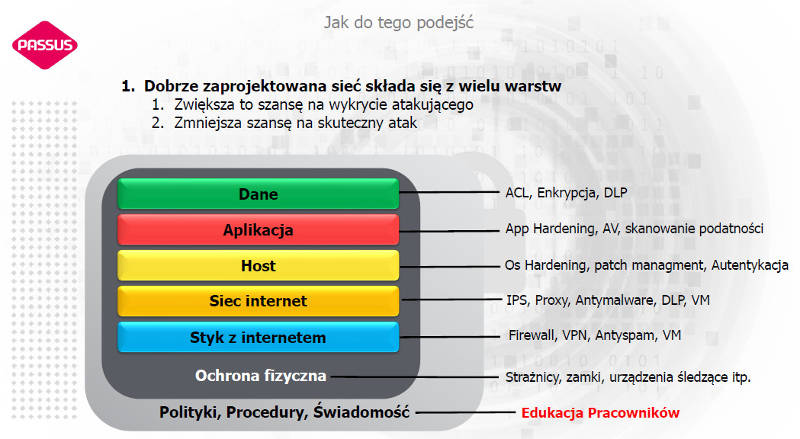

-Bez względu na wykorzystywane narzędzia, należy pamiętać, że najbardziej skuteczną metodą walki z cyberzagrożeniami jest odpowiednio przygotowana i zabezpieczona sieć, która składa się z kilku warstw ochrony. Warstwy te powinny odrębnie chronić dane, aplikacje, hosta, styk z internetem, a także użytkowników korzystających z internetu. Bardzo ważna jest także fizyczna ochrona oraz edukacja pracowników– mówi Konrad Antonowicz, Specjalista ds. Bezpieczeństwa IT w firmie Passus SA.

Podczas eventu eksperci Passus zaprezentowali również jak obliczyć ryzyko zagrożenia w firmie, w oparciu o informacje, ile firma może stracić na rok w wyniku ataku hakerskiego i jakie jest tego prawdopodobieństwo. Na tej podstawie można podejmować racjonalne decyzje, czy bardziej się opłaca funkcjonowanie na rynku bez inwestycji w bezpieczeństwo IT, czy też raczej lepszym pomysłem jest zatroszczenie się zawczasu o odpowiednie zabezpieczenia